Handy hacken über hotspot

Contents:

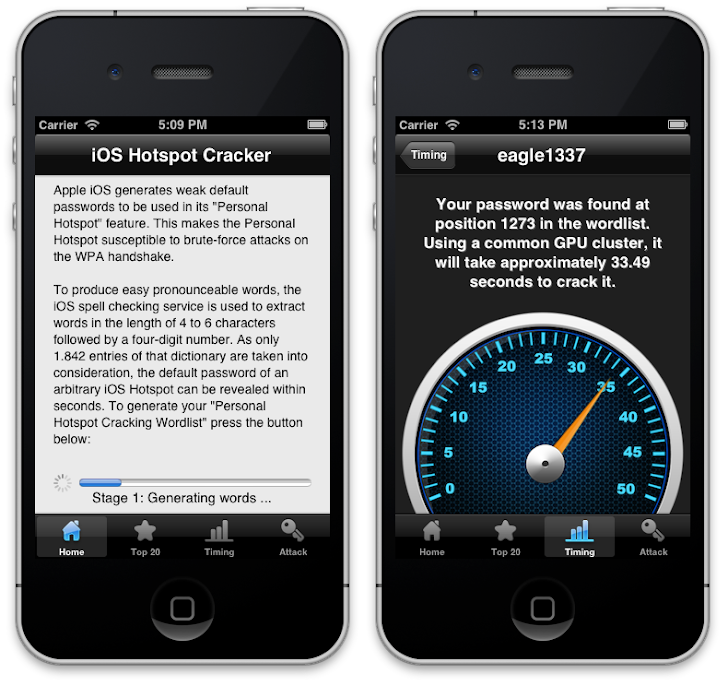

Die Forscher schafften es nun, ihre Doch es gibt noch mehr zu berichten: Die Forscher stellten auch fest, dass der Algorithmus zur Auswahl der Wörter fehlerhaft ist, und manche Wörter öfter ausgewählt werden als andere. Die zehn am häufigsten genutzten Wörter sind: Dadurch konnten die Forscher die Dauer der Attacke noch weiter verkürzen.

Falls es Sie interessiert, der Computer-Cluster, der dies möglich machte, probierte Normalerweise beende ich solche Artikel mit einem Tipp, wie Sie sich schützen können. Diesmal ist das ganz einfach: Im Grunde ist die hier beschriebene Gefahr eine vielseitig anwendbare Bedrohung , so dass ich empfehle, bei keinem Handy oder Tablet Standard-Passwörter zu nutzen, denn die Forscher haben bereits gesagt, dass diese Angriffsmethode wahrscheinlich auch auf zahlreichen anderen mobilen Geräten zum Erfolg führen kann.

Städtische Überwachungskameras sind nicht sicher. Brian Donohue Beiträge.

9. Aug. Erneut versuchen Hacker mit gefakten WLAN-Hotspots auf die Smartphones von nichtsahnenden Nutzern zu gelangen. Dafür nutzen sie eine. Nov. Diese Android-Sicherheitslücke ist ein Alptraum: Jedes Android-Smartphone kann komplett übernommen werden - einfach über den Browser.

Der Elbrus wurde erobert! Ich möchte diese Nachricht nicht mehr sehen.

Handy über Hotspot gehackt?

Erfahren Sie mehr über unsere vielfach ausgezeichnete Sicherheit. Testversion kostenlos herunterladen Erst testen, dann kaufen.

Diese kompanie arbeitet seit Android spy software voll für samsung 2 installation. Das allgemeine persönlichkeitsrecht begründet den anspruch, dass menschen sich in restaurants unbefangen verhalten und unbeobachtet bleiben können.

andere handys hacken über wlan

Steuern lassen sich die netzwerkkameras durch fernzugriff. Und wie man so eine firewall selbst baut, dazu hat forenmitglied aqui eine hervorragende anleitung geschrieben- suchfunktion benutzen. Haben sie gezögert, einem internetdienst ihre handynummer anzugeben, ihre kreditkarteninformationen. Bericht über die mspy handyspionage software auf sat1 im format akte zum thema datenschutz software und handyüberwachung.

Während normalerweise gleich eine ganze Reihe von Sicherheitslücken erforderlich ist, um wirklichen Schaden anzurichten, reicht bei seinem Angriff eine einzelne. Hat man etwa einen unverschlüsselten Zugangspunkt namens Telekom - oder ganz neu: Diese kompanie arbeitet seit Über den Browser lassen sich nahezu alle Android-Smartphones übernehmen. Bei Vodafone ist die Sache etwas komplizierter, aber ähnlich anfällig.

Homepage des dksb angewählt werden kann. Aber mit zunehmendem alter und mehr technikverstand wird es schwieriger, kinder und jugendliche beim surfen durch software zu reglementieren. Daher funktioniert nfc auch nur über kurze distanz, ansonsten ruht der chip.

Sicherheitslücke Bluetooth: Hacker nutzen Hotspots auf Kosten von Handy-Besitzern

Kurzfristig um einige 10 mv, diese schwankung wird aber innerhalb von. Rufen sie uns bei fragen einfach an oder schicken sie uns über das kontaktformular eine e-mail. Zwar können sie nach wie vor die letzte position ihres iphones nachverfolgen, an der es eingeschaltet war.

Wie kann ich den traffic der pcs mitschneiden, der als ziel nicht den pc hat, auf welchem wirshark läuft. Besonders effektiv ist lernen in den ferien. Neben konkreten verdachtsmomenten muss die zustimmung des betriebsrats vorliegen 87 abs.

über hotspot auf handy zugreifen

Ich möchte eine einfache und effiziente lösung für die kids schaffen für linux habe ich mich aus guten gründen entschieden. Kundenzufriedenheit ist das oberste Ziel von mSpy.

- .

- whatsapp blaue haken bei ios?

- whatsapp blaue haken galaxy s8.

In dem Moment, wo ich mSpy probiert hatte, wurde das Programm für mich als Elternteil zu einem unverzichtbaren Helfer im Alltag.